Bybit事件のタイムライン | 15億ドルの盗難はSafeの脆弱性によって引き起こされ、疑問はまだ完全に解決されていない

2月22日の早朝、オンチェーン探偵Zachxbtは、Bybitが不審な資金流出を経験している疑いがあることを監視しました。オンチェーン記録によると、マルチ署名アドレスが約15億ドル相当のETHを送金し、DEXを通じてLSD資産をネイティブETHに交換した。その後、BybitのCEOは、ハッカーが50万ETH以上を含む特定のETHコールドウォレットを制御していたという声明を発表しました。約4時間後、Zachxbtは、攻撃が北朝鮮のハッカー集団Lazarus Groupによって実行されたことを確認する証拠を提出した。

2月26日の夜、Bybitは盗難に関する中間報告書を発表し、攻撃はSafeのインフラストラクチャの脆弱性から発生したと指摘した。 Safeは、この攻撃はSafe{Wallet}開発者のデバイスをハッキングして実行され、正当な取引を装った悪意のある取引が送信されたと回答した。外部のセキュリティ研究者が調査した結果、Safe のスマート コントラクト、フロントエンド、またはサービスのソース コードに脆弱性は見つかりませんでした。 現在、この盗難事件については依然として多くの疑問が残っています。BlockBeatsは引き続き注目し、リアルタイムで更新していきます。以下はイベントのタイムラインですバイビットから盗まれた1.5億ドルの倫理資産は部分的に回収されましたが、残りはイーサリアムを離れ、複雑なコインランディングオペレーターが多くのお金を稼いでいるビットコインネットワークに入りました。

9:04に、Emberの監視によると、ハッカーはBybitからBitcoinネットワークに盗まれた499,000 ETH(139億ドル)を返しました。すべてを洗浄しましたが、全体のプロセスには10日かかりました。

この過程で ETH 価格は 23% 下落しました (2,780 ドルから現在は 2,130 ドル)。ハッカーが資金洗浄に使う主なチャネルであるTHORChainも、ハッカーの資金洗浄により、取引量59億ドル、手数料収入550万ドルを獲得した。

2月27日

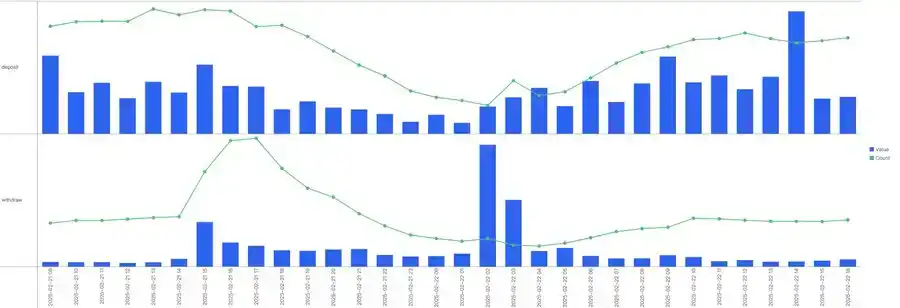

Bybit のハッカーは過去 24 時間で 71,000 ETH をロンダリングし、合計 206,000 ETH がロンダリングされました

9:25 時点で、オンチェーン アナリストの Ember による監視によると、過去 24 時間で、Bybit のハッカーは 71,000 ETH (1 億 7,000 万ドル) のロンダリングを続けました。 22日午後から現在までの4日半で、盗まれた499,000ETHのうち206,000ETHがマネーロンダリングされた。 1日平均45,000コイン。現在、ハッカーのアドレスには292,000コイン(6億8,500万米ドル相当)が残っている。

okx CEOスター:SAFE UIへの攻撃はOKXに影響を与えません

6:05、OKX Trading Platformは、過去12年間でcest cestureを使用して、すべてのホットウォレット管理システムを開発しました。 「RPCノードオペレーターやトレーディングプラットフォームなどの民間部門のエンティティは、盗まれた資産に関連する住所を備えたマネーロンダリング取引を防ぐことが奨励されています。」

事件報告書では曖昧な表現が使われており、複数の問題が未説明のままだった

0:32に、Binance創設者CZはソーシャルメディアに、普段は他の業界関係者を批判しないが、Safeが発表した事件報告書では問題を隠蔽するために曖昧な表現が使われていたと投稿した。これを読んで、答えよりも疑問の方が多いです。頭に浮かぶ疑問は次のとおりです:

·「Safe {Wallet} 開発者マシンを破壊する」とはどういう意味ですか?彼らはどうやってこのマシンをハッキングしたのでしょうか?それはソーシャルエンジニアリング、ウイルスなどでしょうか?

· 開発者マシンはどのようにして「Bybit が運営するアカウント」にアクセスできますか?この開発マシンから本番環境に直接デプロイされたコードはありますか?

· 複数の署名者間で元帳検証ステップをどうやって不正に実行したのでしょうか?ブラインドサインですか?あるいは、署名者が正しく検証していないのでしょうか?

· 14 億ドルは Safe を使用して管理される最大のアドレスですか?なぜ彼らは他の人々をターゲットにしないのでしょうか?

· 他の「自己管理型、マルチ署名」ウォレットプロバイダーとユーザーは、このことから何を学ぶことができるでしょうか?

Hasu 氏の Safe 擁護は物議を醸し、Wintermute の創設者は彼の発言が事実を歪曲していると述べた

0:00 に、Safe の投資家 Hasu 氏は、Bybit の盗難は Bybit のインフラストラクチャではなく Safe フロントエンドのハッキングによるものだが、Bybit のインフラストラクチャはこのような単純なハッカー攻撃を監視するには不十分であるとソーシャルメディアに投稿しました。 10 億ドルを超える金額を送金する場合、2 番目のオフライン マシンでメッセージの整合性を検証しない理由はありません。ここで Bybit ではなく SAFE に責任を負わせることは、完全に間違った教訓を学ぶことになります。

これに対して、Wintermute の創設者 wishfulcynic.eth は、彼の発言はいくぶん混乱を招き、事実を歪曲している(ガスライト効果)と述べました。

蓮氏は、一連のコメントに反論し、今回の事件でセーフ社に責任があったかどうかを評価するのは難しいと述べた(蓮氏がセーフ社の投資家だからというわけではない)。 Safe は集中型のフロントエンドを通じてソリューションを提供しますが、完全に依存すべきではありません。彼は、Safe の最大の問題は大手クライアントと協力せず、セキュリティ教育を提供していないことだと考えています。Safe 開発者デバイスの侵入も問題の 1 つですが、そこから教訓を得ることの方が重要です。

2月26日

Safe:Bybitは開発者のデバイスがハッキングされたために盗まれ、契約とフロントエンドコードに脆弱性はなかった

23時16分、Safeはソーシャルメディアに、Bybitへの攻撃はSafe{Wallet}開発者のデバイスをハッキングすることによって達成され、正当な取引を偽装した悪意のある取引が送信されたと投稿しました。外部のセキュリティ研究者によるレビューでは、Safe のスマート コントラクトやフロントエンド、サービスのソース コードに脆弱性は見つかりませんでした。

Safe{Wallet} フロントエンドは引き続き動作しており、追加のセキュリティ対策が実施されています。ただし、ユーザーはトランザクションに署名する際には特に注意して警戒する必要があります。

Bybit:15億ドルの盗難はSafeインフラの脆弱性が原因

23時、Bybitが公式に発表した15億ドルの盗難に関する中間報告(Sygnia提供)によると、盗難はSafeインフラの脆弱性が原因であり、Bybitの関連インフラには異常はなかった。

SlowMist: Bybit が Safe コントラクトをバージョン 1.3.0 以上にアップグレードし、適切なガード メカニズムを実装すれば、15 億ドル相当の資産の盗難を回避できる可能性があります

16:29、SlowMist は、2025 年 2 月 21 日に Bybit のオンチェーン マルチ署名ウォレットが標的となり、「合法的に署名された」トランザクションを通じて 15 億ドル相当の資産がひっそりと失われたと投稿しました。その後のオンチェーン分析により、攻撃者は高度なソーシャルエンジニアリング攻撃を通じてマルチ署名権限を取得し、Safeコントラクトのdelegatecall関数を使用して悪意のあるロジックを埋め込み、最終的にマルチ署名検証メカニズムを回避して匿名アドレスに資金を送金したことが判明しました。 「マルチ署名」は「絶対的なセキュリティ」を意味するものではありません。Safe マルチ署名ウォレットのようなセキュリティ メカニズムであっても、追加の保護対策がなければハッキングされるリスクは残ります。

Bybit は Safe コントラクトの v1.1.1 (<1.3.0) バージョンを使用しているため、重要なセキュリティ機能である Guard メカニズムを使用できません。 Bybit が Safe コントラクトをバージョン 1.3.0 以上にアップグレードし、資金を受け取る唯一のホワイトリスト アドレスを指定したり、厳格なコントラクト機能 ACL 検証を実行したりするなど、適切なガード メカニズムを実装していれば、この損失は回避できた可能性があります。これは単なる仮説ではありますが、将来の資産セキュリティ管理にとって重要なアイデアを提供します。

Bybit のハッカーは過去 24 時間で 45,900 ETH をクリーンアップし、合計 135,000 ETH がクリーンアップされました

9:35 の時点で、EmberCN のモニタリングによると、Bybit のハッカーは過去 24 時間で 45,900 ETH (1 億 1,300 万ドル) をクリーンアップしました。これまでに、彼らは合計135,000 ETH(3億3,500万ドル)をマネーロンダリングしており、これは盗まれた総額の3分の1近くに相当する。 Bybitハッカーのアドレスにはまだ363,900 ETH(9億ドル相当)が残っている。現在の頻度で行えば、盗まれた資金をすべて片付けて送金するのにあと 8 ~ 10 日しかかからないでしょう。

2月25日

SlowMist Yusinus氏:Bybitの報奨金制度では、5%を超える抽選に当選できなかった企業が離脱する可能性がある

23時10分、SlowMist Yusinus氏はXプラットフォームに、BybitがLazarus Groupをターゲットにした報奨金ウェブサイトを立ち上げ、数日前にBybitから盗まれた資金は約15億ドル相当だったと投稿した。 10% は回復報奨金、5% は資金の凍結に成功した団体に、5% は資金の追跡に協力した貢献者に支払われます。特定の団体がコインロンダリング手数料の 5% 以上を獲得できない場合は、単に立場を変えることができます。

BybitがLazarusハッカーグループの報奨金ウェブサイトを立ち上げ、回収された資金の5%が資金追跡に協力した貢献者に報奨される

22:40、Bybit CEOのBen Zhou氏はソーシャルメディアに「Lazarusハッカーグループの報奨金ウェブサイトが立ち上げられ、Lazarusのマネーロンダリング活動に関する透明なデータが示されている」と投稿した。

報奨金の総額は回収された資金の10%である。すべての資金が回収された場合、報奨金の総額は1億4000万ドルに達する可能性がある。分配は次のようになります: 5% は資金の凍結に成功した団体に、5% は資金の追跡に協力した寄付者に渡ります。

Bybitハッカーは89,500 ETHをロンダリングしました。この頻度で、マネーロンダリングは半月以内に完了します。

9:09現在、Emberモニタリングによると、Bybitハッカーは過去2日半で89,500 ETH(約2億2,400万米ドル)をロンダリングしており、これは盗まれたETH総額(499,000)の18%に相当します。この頻度が続けば、ハッカーは半月以内に残りの410,000 ETHを他の資産(BTC / DAIなど)に交換できるようになります。現在、ハッカーによるクロスチェーン資産交換は主にTHORChainを通じて行われています。

2月24日

Bybitのハッカーは複数のDEXを使用してETHをDAIに売却している

18:12現在、lmk.fun(旧Scopescan)によると、Bybitのハッカーは複数のDEXを使用してETHをDAIに交換している。ハッカーは364万ドル相当のETHを別のアドレスに送金し、現在はDAIを送金している。

Bybit CEO:1:1の厳格な支払いに戻り、盗まれた資金の流れを示すウェブサイトが間もなく公開されます

16時頃、Bybit CEOのBen Zhou氏はコミュニティAMAで、最新の資産証明監査レポートを入手したと述べ、まもなく公式サイトに更新される予定です。Bybitは1:1の厳格な支払いに戻り、過去24時間のBybitの資金流入は世界のCEXの中で第1位になりました。

Bybitは、盗まれた資金の流れをウェブサイトに公開し、同時に回収の進捗状況などのデータを更新します。有効な手がかりを提供したユーザーには報酬が与えられます。 Bybit の新しいコイン発表セクションでは、上場プロジェクトのパフォーマンスと財務レポートを定期的に公開しており、コア財務データ、トークン指標、オンチェーン活動とネットワークの健全性、ガバナンスとコミュニティ、リスク開示と将来のロードマップという 5 つの主要な側面をカバーしています。

Bybit: ETH準備金は100%に近づき、入出金は正常に戻りました

15:39、Bybitは最新の発表を行い、「当社のETH準備金は100%に近づき、入出金は正常に戻りました。このプロセス全体を通じて、暗号通貨コミュニティ、パートナー、ユーザーは揺るぎないサポートを提供してくれました。皆様に感謝します。資金がどこに行ったのかはわかっており、この経験をエコシステムを強化する機会に変えることに専念しています。」と述べました。

Bybit: mETHプロトコルチームが15,000 cmETHを正常に回復しました

14:17、BybitはmETHプロトコルチームが最近のセキュリティインシデントで重要な役割を果たしたことを公式に発表しました。迅速な行動と効果的な調整により、mETH プロトコル チームは 15,000 cmETH トークン (約 4,300 万ドル相当) を無事に回収しました。

Bybit CEO: Bybit は ETH 不足分を完全に補填しました

11:26、Bybit CEO の Ben Zhou 氏は投稿を更新し、「Bybit は ETH 不足分を完全に補填しました。新しい監査済み資産証明 (POR) レポートがまもなくリリースされる予定ですので、お楽しみに。」と述べました。

Bybit は、ローン、大口預金、購入を通じて約 446,870 ETH を取得しました

10:35 の時点で、lookonchain モニタリングによると、ハッカー攻撃以降、Bybit はローン、大口預金、購入を通じて約 446,870 ETH (約 12.3 億米ドル) を取得しています。 Bybitは損失の回復に近づいている。

eXch は Lazarus Group の資金洗浄への協力を否定

eXch は Bitcointalk フォーラムの投稿で、「プラットフォームは Lazarus のために資金洗浄を行うことはありません。反対意見は、分散型通貨の互換性とオンチェーンのプライバシーがなくなることを望む一部の人々の意見にすぎず、これらの人々は長い間分散型暗号通貨を嫌ってきました」と述べました。

eXch は、ByBit ハッカー攻撃による資金の一部がプラットフォーム アドレスに流入したことを認めましたが、この送金は「孤立したケース」であると述べました。 eXchチームは、資金からの収益を「暗号空間の内外におけるプライバシーとセキュリティに特化したさまざまなオープンソースイニシアチブ」に寄付することを約束した。

セキュリティ機関:Bybitハッカーのマネーロンダリングの手法はより安定しており、主にThorchainを使用して資産をBTCに転送しています

9時32分、BeosinTraceは、本日08:58:23 UTC+8にBybitハッカーが再び資産を転送したことを追跡し、ハッカーの売却パターンは安定しており、主にThorchainを介してBTCチェーンに資産を転送し、OKX DEXを使用してそれらをDAIに変換し、変換されたDAIがeXchに流入すると述べました。

2月23日

Bybit:複数の関係者の協力により、盗難資金4289万ドルの凍結に成功

23時41分、Bybit関係者は、複数の関係者の協力により、盗難資金4289万ドルが1日で凍結されたと発表しました。支援を提供する機関には、Tether、THORChain、ChangeNOW、FixedFloat、Avalanche Ecosystem、CoinEx、Bitget、Circle などがあります。

pump.funは、フロントエンドからLazarus Groupに関連するMemeコインを削除しました

22時52分頃、pump.funは、Bybit事件の攻撃者である北朝鮮のハッカー組織Lazarus Groupに関連するMemeコインをフロントエンドから削除しました。

ZachXBT: ある団体が、pump.funでミームコインを発行・取引することで、Bybitハッカー事件の資金洗浄を行っていた

21時5分、チェーン探偵ZachXBTは個人チャンネルにメッセージを投稿し、ある団体が、pump.funでミームコインを発行・取引することで、Bybitハッカー事件の資金洗浄を行っていたことが判明したことを明らかにした。

2月22日、攻撃者はBybitハッキング事件でアドレス「0x363908...d7d1」を通じて108万ドルの資金を受け取り、その後USDCをチェーン経由でSolanaチェーンに転送しました。次に、Solana チェーン上のすべての USDC をチェーン間で BSC チェーン上の 2 つのアドレスに転送します。 2 つの BSC アドレスは、プログラム操作を通じて USDC を 30 を超えるアドレスに分散し、最終的にそれらを集約しました。その後、106,000 USDC は 10 個の BSC アドレスに分割され、チェーンを介して 10 個の Solana アドレスに転送されました。マネーロンダラーは入手したSOLをミームコインと交換します。

15時間前、オンチェーン探偵ZachXBTは、Bybitハッカーの資金を受け取った920以上のアドレスを公開し、マネーロンダラーがpump.funプラットフォームを通じて北朝鮮のハッカー組織Lazarus Groupのミームコインを発行したことを発見しました。セキュリティ上の理由から、具体的なウォレットアドレスは今のところ公開されておらず、複数の解析ツールには関連インターフェースを削除するよう要請されている。

Bybitはハッカー攻撃後48時間以内に254,830 ETH(約6億9,300万米ドル)を調達しました

22:04、Spotonchainが発表した最新のデータ更新によると、Bybitはハッカー攻撃後48時間以内に254,830 ETH(6億9,300万米ドル)を調達しました。これには以下が含まれます。

132,178 ETH(3億6,700万米ドル)は、Galaxy Digital、FalconX、WintermuteとのOTC取引を通じて取得した可能性があります。122,652 ETH(3億2,600万米ドル)は、Bitget、MEXC、Binance、DWF Labsなどの取引プラットフォーム/機関からのローンです(一部のクジラの個人的な借り入れ行為である可能性もあります)。

同時に、ハッカーは Chainflip、THORChain、LiFi、DLN、eXch を通じて、チェーン間で 40,944 ETH (1 億 1,500 万米ドル) を BTC やその他の資産と交換しました。ハッカーは現在も458,451 ETH(12億9,000万ドル)を保有しているが、これは盗まれた499,395 ETH(14億ドル)の約91.7%にあたる。

Bybit: Bybitの従業員を装う詐欺師がいますので、警戒を怠らないでください

20:53に、Bybitは公式声明を発表し、Bybitの従業員を装う詐欺師がいますので、警戒を怠らず、常に公式ソースを確認し、疑わしい状況があれば報告してくださいと発表しました。 Bybit は個人情報、入金、パスワードを要求しません。

Bybitハッカーはチェーン間で37,900 ETHを交換しましたが、まだ461,491 ETHが残っています

20:22現在、EmberCNの監視によると、Bybitハッカーは大量のアドレスを使用して、Chainflip、THORChain、LiFi、DLN、eXchなどのチェーン間交換プラットフォームを使用し、チェーン間で37,900 ETH(1億600万米ドル)を他の資産(BTCなど)に交換しました。昨日から資金のクリーンアップに30時間がかかっています。

Bybitハッカーのアドレスには現在461,491 ETH(12億9,000万米ドル)が残っており、Bybitから盗まれたETHの合計額は499,395 ETH(14億米ドル)です。

Bybit:入出金は完全に通常レベルに戻りました

16時55分、BybitはBybitの入出金が通常レベルに完全に戻ったと公式に発表し、オンチェーンデータによって確認されました。

bybit CEOは、「交換が再考することを願っていますバイビターまたは任意のエンティティを使用していますが、業界としての私たちの一般的な態度は、インタープールと国際的な規制当局からの支援を受けていることを心から願っています。 EXは、リスク制御レベルを改善します

11:27に、スローミストコジーンは、交換を通じて大量のETHが転送されたことを考えると、それを洗い流し、BTC XMRなどに交換してください。すべてのプラットフォームは、eXchからの資金に対するリスク管理レベルを改善する必要があります。

イーサリアムコア開発者:ロールバックはほぼ不可能、あるいは修復困難な連鎖反応を引き起こす可能性がある

2月23日、Bybit取引所が2月21日にハッキングされ15億ドルが失われたことを受けて、イーサリアムコア開発者のティム・ベイコ氏は、暗号化業界の一部の人々がイーサリアムネットワークを攻撃前の状態に復元するよう求めているものの、技術的な観点から、これを実現するのはほぼ不可能であると述べた。ベイコ氏は、2016年のTheDAOハッキングとは異なり、今回の攻撃はイーサリアムのプロトコル規則に違反しておらず、ロールバックは広範囲に及ぶ修復困難な連鎖反応を引き起こし、ハッカーの損失よりもさらに破壊的な結果をもたらす可能性があると強調した。さらに、ロールバックでは、決済されたすべてのオンチェーントランザクションが元に戻されますが、オフチェーントランザクションは元に戻せません。

他の業界関係者も同様の見解を示した。イーサリアムの教育者であるアンソニー・サッサーノ氏は、現在のイーサリアムのエコシステムの複雑さにより、インフラストラクチャを単純にロールバックすることは不可能であると指摘した。 Yuga Labsのブロックチェーン担当副社長は、ロールバックのコストは15億ドルをはるかに超える可能性があると警告した。

Bybit CEO、盗難前の時点へのイーサリアムのロールバックをサポートするかどうかについて回答:コミュニティ投票で決定されるべき

盗難前の時点へのイーサリアムのロールバックをサポートするかどうかについて、Bybit CEO の Ben Zhou 氏は以前のスペースで次のように述べています。「これが一人の人間の決定であるかどうかはわかりません。ブロックチェーンの精神に基づいて、コミュニティが何を望んでいるかを確認するための投票プロセスであるべきかもしれませんが、確信はありません。」

2 月 22 日

Bybit は、盗難された資金の 10% の報酬で「バウンティ回復プログラム」を開始します

23:32 の公式発表によると、Bybit 「バウンティ・リカバリー・プログラム」が正式に開始され、世界的なサイバーセキュリティと暗号分析の分野のエリートに対し、暗号史上最大の窃盗事件の犯人を共同で追跡するよう呼びかけている。

資金の回収に成功した貢献者には 10% の報酬が支払われます。総額の報奨金は、事件当時 14 億ドル以上の価値があった盗まれた ETH の検証可能な回収に基づいて決定されます。資金がすべて回収されれば、賞金総額は1億4000万ドルに達する可能性がある。

Bybit CEO の Ben Zhou 氏は、事件発生から 24 時間以内に業界のトップの人々や組織から強力なサポートを受けたと述べました。同氏は、「バウンティ リカバリー プログラム」を通じて専門知識、経験、サポートを提供してくれたコミュニティ メンバーに正式に報奨金を支払いたいと考えており、私たちはそこで止まるつもりはありません。興味のある参加者は、bounty_program@bybit.com からプラットフォームに連絡できます。

Bybit CEO: CZ の見解に同意します。内部システムがハッキングされた場合、すべての出金は直ちに停止されます。

21:17、Bybit CEO の Ben Zhou は、「CZ の見解に同意します。ハッカーの攻撃が当社の内部システム (出金システムの一部など) に侵入した場合、またはホットウォレットがハッキングされた場合、問題の根本原因が判明するまですべての出金を直ちに停止します。

しかし、昨日の事件では、ハッキングされたのは当社の ETH コールドウォレット (Safe を使用) であり、当社の内部システムとはまったく関係がありません。したがって、Bybit のすべての出金とシステム機能を通常どおり実行することを断固として決定できます。」というメッセージを投稿しました。

Binance と CZ は、多くのパートナーや業界リーダーとともに、昨夜の危機に際して支援に尽力してくれました。私たちは受けたサポートに深く感謝し、勇気づけられています。この事件はBybitにとって大きな打撃となったが、業界全体が団結の力を示した。これから先、すべてはより良くなると信じています。

CZ: ByBit に引き出しを停止するよう提案した当初の意図は、私たち自身の経験と観察に基づいており、原則として常に安全側にあります

20:19 に、CZ は「最近の事件 (ByBit、Phemex、WazirX などを含む) はパターンを示しています。ハッカーは、マルチ署名の「コールド ストレージ」ソリューションから大量の暗号資産を盗むことができます」と投稿しました。 ByBit の最新のケースでは、ハッカーは、署名された実際のトランザクションが別のものであるにもかかわらず、フロントエンドのユーザー インターフェイスに正当なトランザクションを表示させることができました。他の事例についてはあまり詳しくありませんが、入手可能な限られた情報に基づくと、同様の特徴があるようです。

セキュリティインシデントが発生した場合にすべての引き出しを直ちに停止するという私の提案(飛行機に乗るためのシャトルバスの中でこれをツイートしました)に疑問を呈する人もいました。私の当初の意図は、私自身の経験と観察に基づいた実践的な対処方法を共有することでした。もちろん、絶対的に正しいとか間違っているとかいうものは存在しません。私の原則は常に安全を優先することです。セキュリティ インシデントが発生したら、すべての操作を直ちに停止して、攻撃方法を完全に把握し、ハッカーがどのようにシステムに侵入したか、どのデバイスが影響を受けたかを確認し、操作を再開する前にセキュリティを 3 重にチェックする必要があります。

もちろん、引き出しを停止すると、より大きなパニックを引き起こす可能性があります。 2019年には、4,000万ドルのハッキングを受けて、引き出しを1週間停止しました。しかし、引き出し(および入金)を再開したところ、実際には入金量が出金量を上回っていました。一つのアプローチが優れていると言っているのではありません。状況はそれぞれ異なるため、判断を下す必要があります。私がツイートする目的は、何が効果的かを共有し、タイムリーにサポートを表明することです。

ベンは自分が持っていた情報に基づいて最善の決断を下したと信じています。ベン氏は、この危機の間、透明性のあるコミュニケーションと冷静な態度を維持しましたが、これは、透明性が低かったWazirX、FTXなどのCEOとは対照的でした。これらのケースの性質はさまざまであることを強調することが重要です。 FTX は詐欺であり、WazirX 事件は依然として訴訟中であるため、コメントする立場にありません。

Bybit CEO: Bitget は利子の要件なしで援助の手を差し伸べる最初の CEX です

夕方 19:00 に開催されたスペースで、Bybit CEO は Bitget は利子の要件なしで援助の手を差し伸べる最初の CEX であると述べました。さらに、MEXCとPai Networkも支援を提供しました。

Bitget CEO の Gracy 氏は Space で、Bybit CEO の BEN 氏と積極的にコミュニケーションを取り、支援を申し出たと述べています。提供される短期流動性には、担保、金利、コミットメントは必要ありません。Bybit が不要になったときに、それを元に戻すことができます。現在わかっていることは、Bybit の流動性は完璧であり、これ以上のサポートは必要ないということです。

mETHプロトコル:cmETHの引き出しが再開され、ユーザー資金は影響を受けません

17時54分、流動性ステーキング/再ステーキングプロトコルmETHプロトコルは、cmETHの引き出しが再開され、ユーザー資金のセキュリティは影響を受けず、完全にサポートされていると発表しました。インシデントの概要と講じられたすべての対策を記載した詳細な事後分析レポートがまもなく公開されます。

以前、mETHプロトコルは、Bybitでの特定のmETHおよびcmETHトランザクションに関連する最近のセキュリティインシデントを知った後、cmETHの引き出しを一時停止すると発表しましたが、入金およびステーキングサービスは通常どおり継続されます。

5つの機関/個人がBybitに120,000 ETHの融資支援を提供しました

17:50時点で、EmberCNモニタリングによると、5つの機関/個人がBybitに合計120,000 ETH(3億2,097万ドル)の融資支援を提供しました。具体的には、

· Bitget: 40,000 ETH ($105.96M);

· Binance から出金した機関投資家/クジラ: 11,800 ETH ($31.02M);

· MEXC: 12,652 stETH ($33.75M);

· Binance または Binance から出金した別の機関投資家/クジラ: 36,000 ETH ($96.54M);

· 0x327...45b アドレス: 20,000 ETH ($53.7M)。

Chainflip:ETHエージェントレベルでのスクリーニングメカニズムを強化し、疑わしい入金を拒否

16時52分、クロスチェーンブリッジChainflipはBybit盗難事件の最新動向を更新し、「ハッカーがChainflipを通じてBybitの盗難資金をBTCに変換しようとしていることに気付きました。現在、資金の流れを防ぐために一部のフロントエンドサービスをシャットダウンしていますが、プロトコルは完全に分散化されており、150のノードがあるため、システム全体を完全にシャットダウンすることはできません。」と述べました。

長期的な解決策として、ブローカー API 経由で疑わしい入金を拒否するための ETH ブローカー レベルのスクリーニング メカニズムを強化しています。現在、このメカニズムは BTC ではすでに機能しており、ETH の実装を完了するだけです。 「

ChainflipはBybit CEOに応答します。分散型プロトコルとして、16:33に完全にブロック、フリーズ、またはリダイレクトすることはできません、資金をフリーズまたはリダイレクトしますが、現在、資金の流れを防ぐためにいくつかのフロントエンドサービスを停止しています。 Bybit Hacker攻撃事件からの資金の一部と、Phemex Hacker攻撃ケースからの資金の一部は、チェーン上の直接、2つの事件の最初の盗難アドレスからの資金を混ぜ合わせます。

ZachXBT: Bybit ハッカーがミキサーを通じて資産を移転し、マネーロンダリングを行っていることが検出されました

Chain の探偵 ZachXBT は、Lazarus Group が Bybit ハッカーのアドレスから新しいアドレスに 5,000 ETH を移転し、eXch (集中型ミキサー) を通じてマネーロンダリングを行い、Chainflip を通じてビットコイン ネットワークに資金を移転し始めたことを検出したと公式チャンネルに投稿しました。

Bybit CEO: Chainflip を通じて資産を転送しようとしているハッカーを検出しました。まもなくクロスチェーン ブリッジの報奨金プログラムを開始します

15:21、Bybit CEO の Ben Zhou 氏は、Chainflip を通じて BTC ネットワークに資産を転送しようとしているハッカーを検出したと SNS に投稿しました。クロスチェーンブリッジプロジェクトにより、Bybit が他のチェーンへの資産のさらなる移転をブロックし、防止できるようになることが期待されています。 Bybit は、資金の回収につながる資金のブロックや追跡に協力した人に対して、近々報奨金プログラムを開始する予定です。

Bybit は過去 12 時間で 40 億米ドルを超える流入を受けており、盗難資金の不足分をすべて補っています

SoSoValue の統計とオンチェーン セキュリティ チーム TenArmor の最新の監視データによると、Bybit 取引プラットフォームは過去 12 時間で 63,168.08 ETH、31.5 億 USDT、1.73 億 USDC、5.25 億 USDCUSD を含む 40 億米ドルを超える流入を受けています。

比較資金流入データによると、今回の資金流入は昨日のハッカー攻撃によって生じた資金不足を完全に補填しました。同時に、出金機能を含むBybit取引プラットフォームのすべてのサービスが正常に戻りました。

SlowMist Yu Xian: 攻撃の原因が不明な場合、CZ の引き出し停止の提案も正しい

14:29、SlowMist の創設者 Yu Xian は、セキュリティの観点から、原因が不明な場合はウォレット システムを緊急に停止するという提案は正しいと SNS に投稿しました。 Bybit は盗難に対して非常に迅速に対応し、問題箇所もすぐに特定しました。 SlowMist といくつかのセキュリティ チームが最初に通信に介入し、問題を迅速に特定してハッカーの人物像を推測しました。 Bybit は、すべての準備が整い次第、時間どおりに出金サービスを開始することに問題はありません。

Yu Xian氏は、CZの以前の提案とBybitの最終的な解決策には何の問題もないと信じていると説明した。現在、業界の多くの人々がこの論争について内部で議論していますが、共通の敵は北朝鮮のハッカーであるべきであることを忘れています。

Du Jun:10,000 ETHはBybitに送金され、1か月以内に引き出されません

12時32分、ABCDEの共同創設者Du Junはソーシャルメディアに、今日10,000 ETHをBybitに送金し、1か月以内に引き出さないと投稿しました。

WSJ: CertiK は、Bybit 事件が暗号化史上最大の盗難事件であると認める

ウォール ストリート ジャーナルは、Web3.0 セキュリティ機関 CertiK の発言を引用し、Bybit 事件は暗号化史上最大の単一盗難事件であり、このハッカー攻撃によって盗まれた資産は 14 億ドル以上と推定される、と報じました。

事件後、Bybitは関係当局に事件を報告したと発表した。同社CEOのBen Zhou氏は、Bybitのすべての機能と製品は依然として正常に動作しており、取引所には支払い能力があり、顧客の損失全額を負担すると述べた。現在、Bybit の出金リクエストはすべて処理されており、出金システムは通常の速度に戻っています。

SlowMist Yu Xian: Safe のフロントエンドは、欺瞞効果を得るために改ざんされ、偽造されました。北朝鮮のハッカーは、同様の操作を何度も行っています。

11:40、SlowMist の創設者 Yu Xian は、Safe の契約に問題はなく、問題は非契約部分にあると SNS に投稿しました。フロントエンドは、欺瞞効果を得るために改ざんされ、偽造されました。これは孤立したケースではない。北朝鮮のハッカーは昨年、WazirX事件(2億3000万ドルが盗まれた、Safeマルチシグ)、Radiant Capital事件(5000万ドルが盗まれた、Safeマルチシグ)、DMM事件(3億500万ドルが盗まれた、Goncoマルチシグ)など、この手法を何度も使用して成功した。この攻撃方法は巧妙に設計されています。マルチ署名により Safe がこのような攻撃ポイントにさらされる可能性が高まるだけでなく、他の企業もさらに注意を払う必要があります。

Bybit ハッカーの ETH 保有量が Fidelity と Vitalik を上回り、世界で 14 番目に大きい保有者に

Coinbase のディレクターである Conor Grogan 氏は、Bybit ハッカー (北朝鮮出身と疑われている) が世界で 14 番目に大きい ETH 保有者となり、その保有量がイーサリアム トークンの総供給量の約 0.42% を占めていると SNS に投稿しました。この金額は、イーサリアムとフィデリティ・インベストメンツの共同創設者であるヴィタリック・ブテリン氏のETH保有量を上回り、イーサリアム財団のETH保有量の2倍以上となる。

Bybit CEO: 出金システムは完全に正常に戻り、完全なインシデントレポートが公開される

10時51分、Bybit CEOのBen Zhou氏は、史上最悪のハッカー攻撃から12時間が経過したと投稿しました。すべての引き出しが処理されました。 Bybit の出金システムは完全に正常に戻り、ユーザーは遅延なく任意の金額を引き出すことができます。ユーザーの皆様にはご不便をおかけしますが、Bybit としてはこのような状況が発生したことをお詫び申し上げます。 Bybit は今後数日以内に完全なインシデントレポートと安全対策を発表する予定です。

Bybitハッカーの15,000cmETHのステーキング解除申請が拒否され、傍受に成功した可能性あり

9時15分、オンチェーンデータアナリストのYu Jinの監視によると、1時間前、Bybitハッカーの15,000cmETHのステーキング解除申請がcmETH引き出し契約によって返されました。その後、ハッカーはDODO上でcmETHの取引を承認しましたが、cmETHの流動性プールが非常に浅かったため、それ以上の取引はありませんでした。

これらの 15,000 cmETH は傍受されるはずです。この15,000cmETHに加え、Bybitから盗まれたETHの量は499,000cmETH(約13億7,000万米ドル)で、ハッカーによって51のアドレスに保管されています。

Safe: 徹底的な調査の結果、セキュリティ上の脆弱性は発見されず、他の Safe アドレスも影響を受けませんでした

9:08、Safe は「ByBit は一見正しいトランザクション情報を表示したが、すべての有効な署名を持つ悪意のあるトランザクションがチェーン上で実行された」という問題について、ソーシャル メディアで回答しました。

· コードベースの漏洩は発見されませんでした: Safe コードベースは徹底的にチェックされ、漏洩や変更の証拠は発見されませんでした。

· 悪意のある依存関係は見つかりませんでした: Safe コードベースの悪意のある依存関係がトランザクション フローに影響を与える可能性があるという兆候はありません (サプライ チェーン攻撃など)

· ログにはインフラストラクチャへの不正アクセスは検出されませんでした

· 他の Safe アドレスは影響を受けませんでした

Safe は、ユーザーが Safe プラットフォームのセキュリティに絶対的な信頼を置けるように、Safe{Wallet} 機能を一時的に停止したと述べています。調査の結果、Safe{Wallet} フロントエンド自体が侵害されたという証拠は見つかりませんでしたが、より徹底的な調査を実施しています。

Bybit CEO: 出金リクエストの 99.99% が処理されました

8:52、Bybit CEO の Ben Zhou 氏は、ハッカー攻撃 (10 時間前) 以来、Bybit はこれまでで最大の出金件数を経験しており、出金リクエストの合計は 350,000 件を超えているとソーシャルメディアに投稿しました。現在までに、約 2,100 件の出金リクエストが保留中です。全体として、引き出しの 99.994% が完了しました。チーム全員が夜通し起きて、顧客の質問や懸念に対応し、答えました。

Bitgetは5時間前に4万ETHの融資をBybitに送金し、引き出し圧力を緩和した

午前9時頃、オンチェーンデータアナリストのYu Jinのモニタリングによると、5時間前、BitgetはETH盗難後の引き出し波を乗り切るために、Bybitに4万ETH(約1億590万ドル)の融資を支援した。これらのETHはBitgetからBybitのコールドウォレットアドレスに直接送金された。

7時27分、Bybit CEOのベン・ジョウ氏はソーシャルメディアで「BinanceとBitgetは5万ETH以上をBybitのコールドウォレットに入金した」と報道発表に反応し、現時点で手を貸してくれたBitgetに感謝の意を表した。Bybitは現在もBinanceや他の複数のパートナーと連絡を取り合っており、報道されている資金はBinance関係者とは一切関係がない。

Bybit: ハッカーによる ETH の売却を制限するため、オンチェーン分析機関と幅広く協力している

5:07、Bybit の関係者は、盗難を関係当局に報告し、さらなる情報が得られ次第、直ちに更新情報を送信するとソーシャルメディアに投稿しました。その間、Bybit はオンチェーン分析プロバイダーと迅速かつ広範囲に協力し、関係するすべてのアドレスを特定しました。これらの措置により、悪意のある行為者が合法的な市場を通じて ETH を処分および販売する能力が軽減され、対抗できるようになり、利用可能な処分チャネルが減少します。

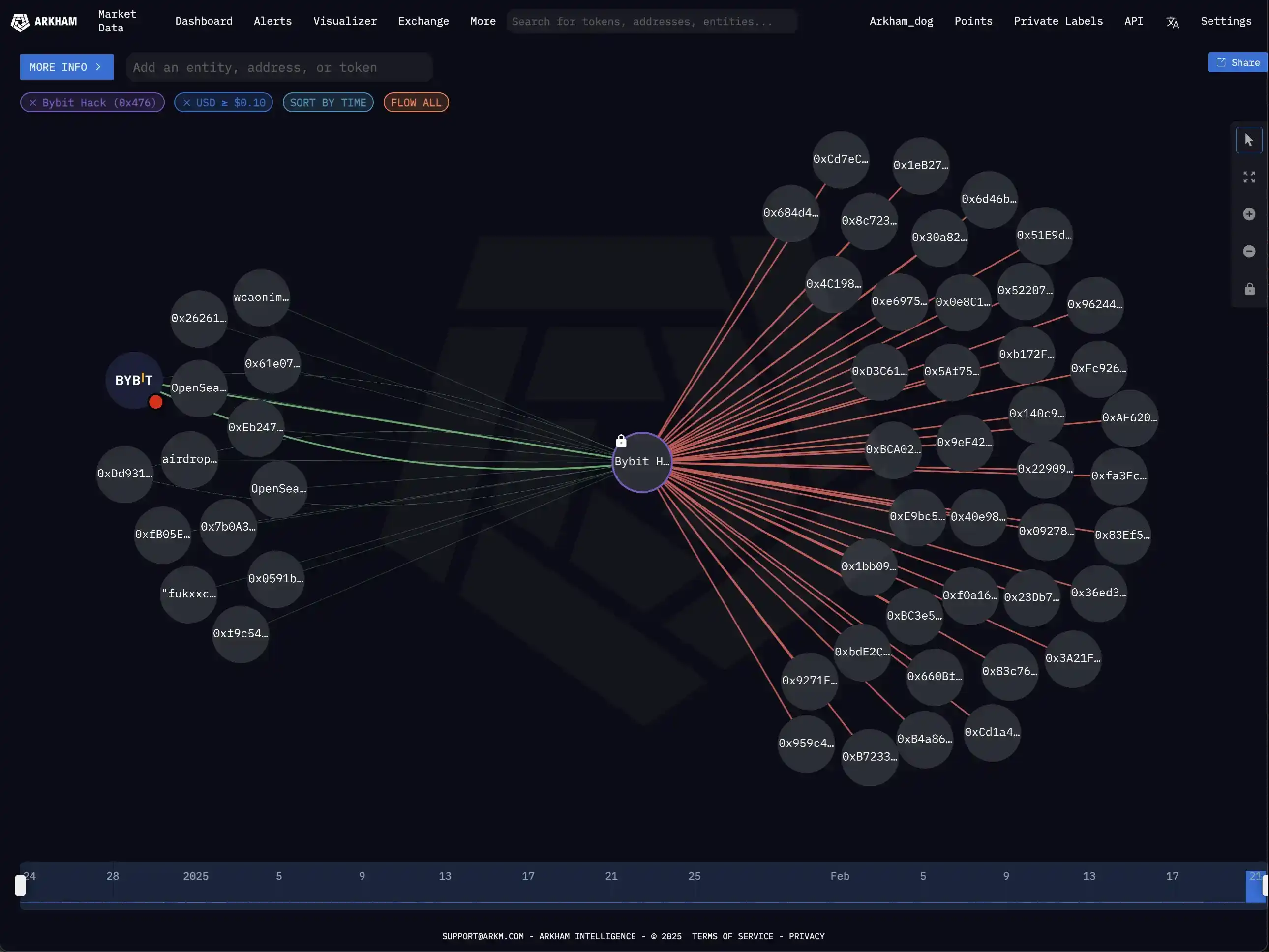

北朝鮮のラザルスグループがバイビットハッキング事件を計画したと非難されている

4:21、Arkham は X プラットフォームに、ZachXBT が 19:09 UTC に北朝鮮のラザルスグループが攻撃を計画したことを証明する証拠を、テスト取引分析、関連するウォレット接続、フォレンジックチャートとともに提出したと投稿しました。報告書は調査に役立てるために Bybit チームに提出されました。

Bybit CEO: マルチ署名転送で問題が発生したが、誰も注意を払わなかった。現在のピークは過ぎた

1:29、Bybit CEO の Ben Zhou 氏はライブ放送で、「マルチ署名転送に最後に署名したのは彼です。彼は元帳デバイスを使用しました。署名時に問題が発生しましたが、注意を払っていませんでした。署名時に配送先住所が表示されませんでした。現在、処理を待っている引き出し取引が 4,000 件あります。」と述べました。

Ben Zhou 氏はライブ放送で、Bybit の財務部門は 40 万イーサリアムの損失をカバーできると改めて述べました。 「引き出しの70%を処理しました。ピークは過ぎました。大規模な引き出しは定期的なセキュリティ審査を受けており、残りの引き出しも今後数時間で処理します。すべての顧客の引き出しが処理されます。」

ベン・ジョウ氏はまた、盗まれた資金を補うためにパートナーからつなぎ融資を受けることを検討していると述べた。 「イーサリアムは購入しません。盗まれた資金を補うためにパートナーからブリッジローンを取得することを考慮し、80%は確保されています。」

SafeセキュリティチームはBybitと協力しており、Safeフロントエンド侵入の証拠は見つかっていません

0:47に、SafeセキュリティチームはBybitと緊密に協力し、調査を継続しているという声明を発表しました。公式の Safe フロントエンドが侵害されたという証拠は見つかりませんでした。ただし、十分な注意を払うため、Safe{Wallet} は特定の機能を一時的に停止しています。ユーザーの安全は私たちの最優先事項であり、できるだけ早くさらなるアップデートを提供していきます。

Bybit のハッカーは 490,000 ETH を 49 のアドレスに転送しましたが、まだ 15,000 cmETH がステーキング解除を待っています

EmberCN のモニタリングによると、0:45 に、Bybit の ETH マルチ署名コールドウォレットから 14 億 2,900 万米ドル相当の 514,000 ETH が盗まれました。ハッカーは49のアドレスに490,000 ETHを分散させました(各アドレスに10,000 ETH)。 「さらに 15,000 cmETH がハッカーによってアンステークされています (8 時間の待機期間があり、傍受できるかどうかはわかりません)。」

SlowMist が Bybit ハッカーの詳細を公開

0:36 に、SlowMist が Bybit ハッカーの詳細を公開した投稿を公開しました:

· 悪意のある実装契約は UTC 2025-02-19 7:15:23 に展開されました

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

· 攻撃者は 3 人の所有者を使用して Safe に署名しました悪意のあるコントラクトとのコントラクト置換を実行するトランザクション

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

· 悪意のあるアップグレード ロジックは、DELEGATECALL を介して STORAGE[0x0] に埋め込まれています

0x96221423681A6d52E184D440a8eFCEbB105C7242

· 攻撃者は、悪意のあるコントラクト内のバックドア関数 sweepETH と sweepERC20 を使用して、ホット ウォレットを盗みました。

He Yi、CZ、Justin SunはBybitへの支持を表明し、いつでも支援する意向を示した

0:29に、Binanceの共同創設者であるHe Yiは、ソーシャルプラットフォーム上でBybitの盗難に反応し、「必要なときにはいつでも私たちがここにいます」と述べた。

0:34に、Binanceの創設者CZはソーシャルプラットフォームのバイビット盗難に応答し、「これは標準的な安全予防策として一時的に撤退することをお勧めしますソーシャルプラットフォームでのバイビット盗難は、「私たちはバイビット事件に細心の注意を払っており、関連する資金の追跡を支援し、能力の中ですべてのサポートを提供するために最善を尽くします3、Defillamaの創設者0xngmiはソーシャルプラットフォームに投稿されました。「これまでのところ、バイビットハッキングインシデントが達した後のユーザーの引き出しによって引き起こされる正味流出量は達成されました。 7億ドル」

Bybit から合計 514,723 のネイティブ ETH とさまざまな派生 ETH が盗まれました

OnchainLens のモニタリングによると、Bybit から盗まれた資金の具体的な流出は次のとおりです。

· 401,347 ETH、11 億 2,000 万米ドル相当。

· 90,376 stETH、2 億 5,316 万米ドル相当。

· 15,000 cmETH、4,413 万米ドル相当。

· 8,000 mETH、2,300 万米ドル相当。

盗まれたネイティブ ETH と各種派生 ETH の合計は 514,723 です。

bybit CEO:すべての質問に答えるためにすぐにライブ放送を開始します

、およびUSDEスポット資産は、0:16でCEX

の外側の監護権を掲載しています/p>

現在、バイビットを含む交換には、スポット支持の資金が預けられていません。ヘッジポジションに関連する未実現利益総額(PNL)は3,000万ドル未満で、準備金の半分を大きく下回っています。USDeは依然として完全に担保超過です。詳細情報を入手次第、更新情報を提供します。"

ZachXBT:Bybitハッカーが10,000 ETHを39の新しいアドレスに分散、すべての関係者に時間内にブラックリストに登録するよう呼びかけ

ZachXBTは、Bybitハッカーが10,000 ETHを39の新しいアドレスに分散したと投稿しました。 「取引プラットフォームまたはサービスプロバイダーの場合は、すべての EVM チェーンでこれらのアドレスをブラックリストに登録してください。」

SlowMist Yu Xian: Bybitハッカーの攻撃手法は北朝鮮のハッカーと似ている

SlowMist創設者Yu Xian氏は投稿で、「今のところ明確な証拠はないが、Safeのマルチ署名方式と現在のコインロンダリング手法から判断すると、北朝鮮のハッカーのようだ」と述べた。

2月21日

Bybitハッカーが複数のアドレスに資金を分散し始めた

23時57分、Arkhamモニタリングによると、Bybitハッカーが複数のアドレスに資金を分散し始めた。

Bybit CEO: プラットフォームからの引き出しは正常であり、他のコールドウォレットとホットウォレットは影響を受けません。Bybit には支払い能力があり、損失を負担できます。

23:53、Bybit CEO の Ben Zhou 氏は、Bybit のホットウォレット、ウォームウォレット、およびその他のすべてのコールドウォレットは影響を受けていないというアップデートを投稿しました。ハッキングされたのはETHコールドウォレットのみでした。すべての引き出しは正常です。同時に、「Bybitはまだ支払い能力がある。今回のハッカー攻撃による損失が回復できなくても、すべての顧客資産は依然として1:1のサポートを維持し、この損失を負担できる」と強調した。

Bybitプラットフォームの総資産は157億2700万ドル、イーサリアムの資産は51億8000万ドルに達する

2月21日23時54分現在、Defillamaのデータによると、Bybitプラットフォームの総資産は157億2700万ドルで、その内訳は以下のとおり。

・ビットコイン62億6300万ドル。

・イーサリアム51億8000万ドル。

・SOL13億5000万ドル。

・TRON11億4300万ドル。

Bybit CEO: ハッカーが特定の ETH コールドウォレットをコントロール、その他のコールドウォレットは安全で引き出しも正常

23:44、Bybit の共同創設者兼 CEO の Ben Zhou 氏は、「Bybit の ETH マルチ署名コールドウォレットが約 1 時間前に当社のホットウォレットに転送されました。このトランザクションは偽装されていたようで、署名者全員が偽装されたインターフェースを見て、正しいアドレスが表示され、URL は Safe から取得されました。

しかし、署名情報は当社の ETH コールドウォレットのスマートコントラクトロジックを変更するためのものでした。これにより、ハッカーは当社が署名した特定の ETH コールドウォレットをコントロールし、ウォレット内のすべての ETH をこの未確認アドレスに転送しました。」と投稿しました。

ご安心ください。他のコールドウォレットはすべて安全です。すべての引き出しは正常です。新しく情報が入り次第、更新していきます。盗まれた資金を追跡するお手伝いをしていただけるチームがいらっしゃいましたら、大変助かります。 "

Bybit のマルチシグネチャ アドレスが 15 億ドル相当の ETH を送金し、DEX を使用して LSD 資産をネイティブ ETH に交換しました

数分後、暗号通貨 KOL の Finish は、オンチェーン データによると、Bybit のマルチシグネチャ アドレスが 15 億ドル相当の ETH を新しいアドレスに送金したと投稿しました。資金は新しいアドレス 0x47666fab8bd0ac7003bce3f5c3585383f09486e2 に到着し、その後 0xa4b2fd68593b6f34e51cb9edb66e71c1b4ab449e に転送されました。0xa4 は現在、ETH と引き換えに stETH と mETH を販売しています。

「このアドレスは現在4つの異なるDEXを使用しており、LSDをネイティブETHに単純に交換すると、トランザクションの実行が悪くなります(摩耗が増します)。この規模は通常、OTC取引を通じて行われるため、これは異常です。」

ZachxbtがBybitを監視し、疑わしい資金流出

2月21日夜23時27分頃、Zachxbt監視チャネルは、現在Bybitから流出している疑わしい資金を監視しており、その総額は14億6千万ドルを超えていると述べました。

BlockBeats の公式コミュニティに参加しよう:

Telegram 公式チャンネル:https://t.me/theblockbeats

Telegram 交流グループ:https://t.me/BlockBeats_App

Twitter 公式アカウント:https://twitter.com/BlockBeatsAsia